Webinaire | Êtes-vous prêt à faire face aux dernières obligations sur la Loi 25?

Êtes-vous prêt à répondre à une cyberattaque?

Une stratégie réfléchie pour répondre à une cyberattaque

WEBINAIRE: Relevez-vous rapidement d'une cyberattaque

Pause TI - Endpoint Security

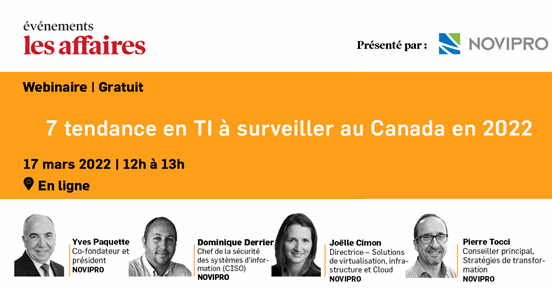

Webinaire | 7 tendances TI à surveiller au Canada

Webinaire | Cybersécurité proactive : Prendre en charge votre parcours de sécurité et de conformité

Trois incontournables pour la protection des données contre les ransomwares

7 conseils pour sauvegarder les données de votre entreprise

Ransomwares: 4 façons de protéger et récupérer vos données

Rapport mondial sur le coût des menaces internes 2022

Pause TI - Ransomware Attack

Webinaire | How Much are Insider Threats costing your company?

Les enjeux technologiques et cyberattaques en 2022 | Portrait TI 2022

Webinaire | Le coût du phishing : une plongée en profondeur dans les dernières tendances

Pause TI - Démystifier l’approche Zero Trust Security du NIST

Commencez 2022 en sensibilisant votre personnel à la cybersécurité