Alors que les réseaux des technologies opérationnelles (TO) des entreprises industrielles sont voués à s’intégrer à leur réseau TI, la segmentation de réseau apparaît comme une méthode incontournable pour conserver les caractéristiques et les précautions de sécurité spécifiques aux TO.

La segmentation de réseau n’est pas un nouveau concept. Elle est utilisée depuis longtemps en réseautique pour diviser un même réseau physique en sous-réseaux. Puisqu’il s’agit au départ d’un seul réseau physique, cette division se fait sur une base logique, par une approche de réseau défini par le logiciel (software-defined networking ou SDN).

En divisant ainsi son réseau, l’entreprise le rend plus efficient et performant : le trafic qui circule dans un sous-réseau est principalement consacré à la communication entre les appareils qui y sont reliés. Il n’y a donc pas de ralentissement dû à du trafic sans rapport avec les besoins des usagers branchés sur le sous-réseau.

Mais c’est sur le plan de la sécurité que la segmentation génère les bénéfices les plus évidents. Chaque sous-réseau correspond à des activités qui ont besoin de fonctions spécifiques, auxquelles seuls des groupes d’employés désignés doivent pouvoir accéder. Les équipes des ventes, du service à la clientèle, de la comptabilité, des ressources humaines, par exemple, peuvent ainsi utiliser les serveurs et les données dont ils ont besoin pour leur travail, mais seulement ces serveurs et ces données. Il est ainsi plus facile d’assurer la confidentialité des données et de prévenir des fuites ou des accès non autorisés.

En cas d’intrusion ou de panne, le dommage est limité au sous-réseau qui en est victime. La segmentation est donc une façon simple de contenir les attaques et les incidents.

Ces bénéfices répondent parfaitement aux besoins des opérations dans un contexte industriel.

Pourquoi segmenter?

Par rapport aux réseaux TI, les réseaux TO connectent des appareils qui présentent des particularités distinctes :

- Ils sont plus variés et hétérogènes que les appareils branchés sur les réseaux TI : des machines-outils, des convoyeurs, des capteurs, des contrôleurs de température ou de pression, etc.

- Certains de ces appareils coûtent extrêmement cher - beaucoup plus qu’un serveur informatique - et, s’ils fonctionnent mal ou sont utilisés à mauvais escient, ils peuvent causer des dommages considérables, y compris des dommages physiques aux individus qui se trouvent à proximité.

- Alors que la plupart des employés et des gestionnaires dans les entreprises peuvent manipuler un ordinateur, seuls certains employés spécialisés savent commander les équipements de production.

Ces caractéristiques font du réseau TO un sous-réseau « à part ». Il faut trouver une façon de respecter cette spécificité, tout en visant une intégration avec le réseau TI.

La segmentation de réseau est la façon la plus simple de répondre simultanément à ces deux impératifs.

Comment segmenter?

Une segmentation de réseau TO se fait habituellement en couches superposées.

- La couche la plus basse est la plus proche du monde physique : elle concerne directement la production et la captation de données sur l’environnement de production (température, pression, localisation, vitesse, etc.).

- De cette base, des couches successives montent progressivement vers la direction de l’entreprise, le réseau corporatif et Internet.

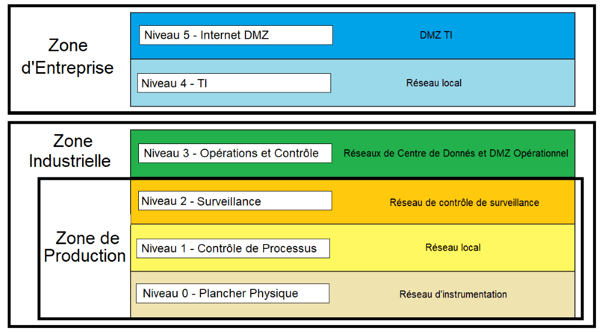

De façon schématique et simplifiée, une segmentation typique de réseau TO pourrait comprendre quatre couches superposées, numérotées de 0 à 3, au sein d’une zone industrielle :

Située sous la zone d’entreprise qui couvre tous les sites de l’entreprise, les activités de soutien de l’organisation (finances, RH, marketing, etc.) et les échanges avec Internet, la zone industrielle est habituellement propre à un site de production physique, comme une usine. Cette zone industrielle couvre la gestion des activités dans l’ensemble du site ainsi que les réseaux des différentes zones de production du site :

- Une zone de production (niveaux 0 à 2) est un domaine fonctionnel à l’intérieur d’une zone industrielle. Par exemple, dans une usine automobile, il peut s’agir d’un atelier de carrosserie ou d’un processus de sous-assemblage. Dans une usine de fabrication d’aliments et de boissons, il peut s’agir de la zone de mélange par lots.

- Le plus haut niveau de la zone industrielle (niveau 3) comprend les systèmes et dispositifs essentiels à la surveillance et au contrôle des opérations de l’usine. Pour préserver le bon fonctionnement des installations, des systèmes et du réseau, cette zone nécessite des règles de fonctionnement claires et logiques et un système de sécurité très efficace.

Pour permettre à l’entreprise de contrôler le processus fonctionnel, tous les réseaux doivent communiquer entre eux en temps réel et selon des règles d’accès strictes.

À titre d’exemple, on pourrait détailler ainsi chaque niveau dans la zone industrielle :

Niveau 0 : Plancher physique

- Utilisation : fonctions de base du système industriel d’automatisation et de commande, telles que l’entraînement d’un moteur, les variables de mesure, le réglage d’une sortie et l’exécution de fonctions clés telles que la peinture, le soudage, le pliage, etc.

- Appareils connectés : grande variété de capteurs, d’actionneurs et de dispositifs impliqués dans le processus de fabrication de base

- Usagers typiques : opérateurs

Niveau 1 : Contrôle de processus

- Utilisation : commander les machines de production

- Appareils connectés : automates programmables industriels (ou PLC pour programmable logic controller) qui régissent les processus industriels en actionnant ou en pilotant des moteurs, des vannes ou des systèmes d’aiguillage

- Usagers typiques : opérateurs

Niveau 2 : Surveillance (gestion de la production)

- Utilisation : organiser et superviser la production pour l’optimiser et assurer sa continuité

- Appareils connectés : terminaux d’interface opérateur (ou HMI pour Human-machine interface), postes de travail en salle de contrôle et systèmes d’alarme

- Usagers typiques : ingénieurs ou superviseurs de production

Niveau 3 : Opérations et contrôle

- Utilisation : automatisation industrielle et systèmes de contrôle. Les systèmes et les applications à ce niveau gèrent l’automatisation et le contrôle industriels à l’échelle du site.

- Systèmes installés et fonctions : applications d’administration et de contrôle (par exemple, serveurs de domaine, distribution de correctifs, services de terminaux), gestion du matériel, planification détaillée de la production, rapport de la production (par exemple, temps de cycle, indice de qualité, maintenance prédictive)

- Usagers typiques : ingénieures ou superviseurs de production et gestionnaires

Chaque niveau/couche a ses propres règles d’accès, mais les couches les plus basses ont habituellement des règles plus nombreuses et/ou plus restrictives. Les sous-réseaux des couches les plus basses sont aussi réservés à des utilisateurs moins nombreux.

D’une couche à l’autre, les sous-réseaux sont séparés par des pare-feu.

Ce type de segmentation permet, à haut niveau, de filtrer le trafic, les données et les applicatifs selon les types de fonctions et de besoins des usagers.

Si nécessaire, chaque niveau peut être lui-même subdivisé en sous-réseaux homogènes. Ainsi, un processus concentré sur la fabrication de pièces pourrait avoir son propre sous-réseau, et un autre processus, concentré sur l’assemblage des pièces, pourrait avoir le sien. Les deux seraient alors séparés par segmentation, mais resteraient placés sous la « supervision » commune du niveau supérieur.

La segmentation par logiciel permet donc d’adapter le réseau physique aux besoins précis induits par les processus de production.

Une bonne segmentation constitue un élément fondamental pour assurer l’efficacité, la résilience et la sécurité d’un réseau intégré TI-TO.

Vous souhaitez faire évoluer votre réseau d’entreprise pour qu’il soit plus efficace, sécuritaire et résilient ? Les experts de NOVIPRO peuvent vous aider. Nous analyserons la configuration actuelle de votre réseau et vous proposerons des améliorations pour vous faire entrer dans l’ère de l’industrie 4.0. Contactez-nous pour nous faire part de vos enjeux.

Lire l'article suivant du dossier : Pourquoi une plateforme de gestion des composantes rend un réseau TO plus sécuritaire.